Модель 3 (сетевая)

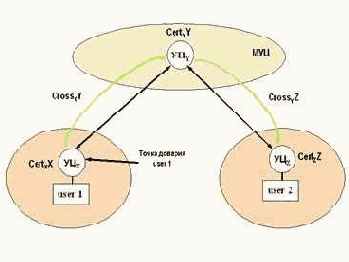

В сетевой архитектуре каждый из удостоверяющих центров является независимым, и для установления доверия между центрами, каждая пара центров формирует кросс-сертификат, содержащий два объекта: сертификат открытого ключа первого УЦ, подписанный вторым УЦ, и сертификат второго УЦ, подписанный первым УЦ. В результате взаимной сертификации формируется сетевая (ячеистая) топология доверия, основанная на связи двух ячеек (удостоверяющих центров). В сетевой схеме для взаимной проверки сертификатов двух пользователей может возникнуть несколько путей.

Сетевая архитектура имеет следующие преимущества:

- она более гибкая, чем иерархическая;

- конечный пользователь должен доверять, только центру, издавшему его сертификат;

- возможна непосредственная кросс-сертификация различных УЦ, пользователи которых часто взаимодействуют между собой, что сокращает процесс верификации цепочек;

Вместе с тем использование только сетевой архитектуры имеет следующие недостатки:

- алгоритм поиска и построения цепочек сертификатов для всех взаимодействующих сторон очень сложный;

- пользователь не может предоставить цепочку, которая обеспечивает проверку его сертификата всеми остальными пользователями.

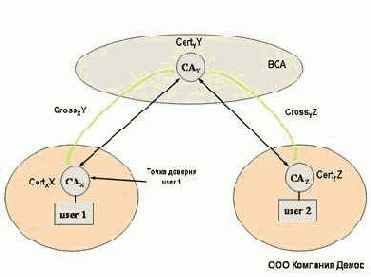

Одним из способов реализации сетевой архитектуры является “мост”, через который проходят отношений доверия в виде кросс-сертификатов (Рис 3).

Рис. 3 Принцип “моста доверия”

В данном примере если user1, из одного домена ИОК, желает проверить сертификат user2 из другого домена ИОК, то он строит путь сертификации от своей точки доверия через мостовой УЦ (МУЦ) в другой домен используя его как ”мост доверия”. В данном случае путь сертификации будет иметь вид:

CertX(X) > CertX(Y) > CertY(Z) > CertZ (user2).

Особенности сразу видны из данного примера:

- точки доверия остаются внутри домена ИОК;

- отношения доверия представляют собой кросс-сертификаты;

- домены объединяемых через мост организаций имеют ту архитектуру ИОК, которая им необходима для эффективного функционирования.

Если предположить, что нужно организовать взаимодействие между n независимыми доменами ИОК, количество кросс-сертификационных отношений в данном случае будет равно n, тогда как в случае с кросс-сертификацией отдельных доменов - n2-n. Таким образом имеет место линейный, а не квадратичный рост числа кросс-сертификационных отношений.

[1] В целях упрощения в данном документе опускаются еще два уровня взаимоотношений («физическое лицо – хозяйствующий субъект» и «физлицо – физлицо»), регулирование которых неизбежно затронут УФО и всю систему, как минимум, в части создания отечественного варианта т.н. CPS (Certification Practice Statement) – свода правил и требований.

[2] Следует заметить, что СКЗИ, соответствующие международным стандартам, как правило обеспечивают взаимную совместимость, что значительно упрощает и удешевляет взаимодействие пользователей ИОК.

[3] Такая трансформация может выглядеть вполне убедительно, если принять во внимание развитие на основе FBCA структур для сервисов типа e-government (e-authentication, etc)